[Erster Teil]

Die Linke Medienakademie (LiMa) ist eine jährlich stattfindende Veranstaltung für Journalismus, Bürgermedien, Öffentlichkeitsarbeit und Medienkompetenz, die zur Zeit in Berlin stattfindet.

Die Linke Medienakademie (LiMa) ist eine jährlich stattfindende Veranstaltung für Journalismus, Bürgermedien, Öffentlichkeitsarbeit und Medienkompetenz, die zur Zeit in Berlin stattfindet.

Im heutigen Workshop von Albrecht Ude (Journalist, Rechercheur, puristischer Web-Entwickler) zu Internetrecherche für Journalist_innen wurden im Laufe von knapp 5 Stunden verschiedene technische Möglichkeiten und deren Widersprüchlichkeiten mit praktischen Beispielen vorgestellt.

„Recherche im Internet bedeutet mehr, als ein Suchwort bei Google einzutippen oder einen Blick in die Wikipedia zu werfen. Erfolgreiche Online-Recherchen nehmen oft einen Umweg: Nicht versuchen, die Frage bei einer Suchmaschine anzubringen, sondern zunächst überlegen, wer die Antwort wissen könnte.“ (aus der Workshop-Ankündigung)

Als Einstiegsbeispiel wurde thematisiert, wie zu einer Radionachricht zu einem aktuellen Ereignis, hier das Erdbeben in Japan, passende Bilder für ein Printmedium gefunden werden kann. Das erste Hilfswerkzeug, was häufig Verwendung findet, aber nur unzureichend arbeitet ist die Suchmaschine Google. Der Referent betreibt einen Blog mit dem Namen „Eine Woche ohne“, um das Bewusstsein über die Abhängigkeit von dieser Quelle Google zu fördern, indem sich einmal vorgestellt werden soll, eine Woche ohne Google zu nutzen verbracht werden soll.

Als zweites Thema wurde Firefox mit seinen nützlichen Add-Ons vorgestellt, beispielsweise das Add-on Pearl Crescent für Screenshots von Webseiten und Bildern auf diesen. Des weiteren wurden verschiedene Add-ons zum anonymen und sicheren Surfen vorgestellt, da das Rechercheergebnis ohne Anonymität verändert werden kann.

Neben dem Darstellen von Alternativen Universalsuchmaschinen neben Google, wie ask.com, yahoo.com und anderen Konkurrenten wurde die Erweiterte Suche mit Google sehr detailiert vorgestellt. Ein neuer Aspekt für mich bei der Einstufung von Suchergebnissen in Google war das Ranking nach Vertrauen. Es gibt vermutlich Whitelists, auf denen besonders vertrauenswürdige Domains vermerkt sind, beispielsweise von Universitäten, die somit weiter nach oben rücken, da sie beispielsweise über Linkfarming zur Suchmaschinenoptimierung erhaben sind. Andererseits ist Google ja bekanntermaßen käuflich, also werden transparenterweise höhere Rankings durch die Privatfirma verkauft. Die Einstufung von beispielsweise Firmenwebseiten in Google ist ein klarer Wirtschaftlichkeitsfaktor.

Interessant war auch, dass die Reihenfolge der Suchbegriffe auch bei einfacher Verknüpfung unterschiedliche Ergebnisse liefert, also der Algorithmus scheinbar auch die Reihenfolge der Begriffe berücksichtigt. Es wurden die verschiedenen Operatoren der Google-Suche vorgestellt, z.B. site:xxx filetype:xxx Somit lassen sich Suchergebnisse durch Operatoren systematisch eingrenzen.

Als journalistische Kriterien der Recherche wurden Aktualität und Vertrauenswürdigkeit von Quellen genannt, bestenfalls Quellen aus erster Hand. Suchmaschinenkriterien dagegen sind anders gelagert, da hier zum Beispiel die Übereinstimmung von Domainname mit Suchbegriff hoch gewichtet wird oder die Anzahl der Zugriffe.

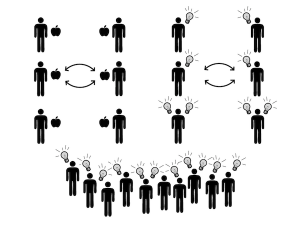

Als nächstes stritten wir über die Qualität vonWikipedia als Quelle: Am Beispiel des Wikipedia Artikels zu Guttenberg wurde die Versionsgeschichte von Wikipedia dargestellt. Es gab eine kleine Änderung in einem Wikipedia-Artikel zu Guttenberg, dem ein weiterer Vorname hinzugefügt wurde, die zu einer fehlerhaften Bild-Zeitungs-Schlagzeile führte und daraufhin auch im Spiegel-Online fehlerhaft übernommen wurde. Hier kam dann der Effekt zum Tragen, dass durch diese „vertrauenswürdige Quelle“ wiederum die Prüfung von Wikipedia nicht einschritt und die fehlerhafte Änderung im Artikel stehen ließ. Hierzu gibt ein nettes Schaubild der Satirezeitschrift „Titanic„:

Ein interessantes Online-tool, welches mir neu ist, ist wiki-watch.de der Universität Frankfurt (Oder), welches umfangreicher als wikibu.ch statistische Daten zu Wikipedia-Artikeln darstellt.

Zum Thema Wikipedia diskutierten wir über die Validität von Artikeln und Informationen in Wikipedia und „Edit-Wars“ vor allem bei heftig umstrittenen Themen. „Von Edit-War (wörtlich: Bearbeitungskrieg) spricht man, wenn zwei oder mehrere Benutzer abwechselnd die Änderungen anderer Benutzer rückgängig machen („revertieren“) oder überwiegend überschreiben.“ (http://de.wikipedia.org/wiki/Wikipedia:Edit-War)

Der Referent vertrat die Auffassung, dass Wikipedia als Navigationshilfe nützlich sei, als Quelle für die journalistische Arbeit allerdings ungeeignet. Ich widersprach erst, da ich denke bei einem kritischen Umgang mit der Funktionsweise und den bekannten Stärken und Schwächen der Wikipedia lässt sich ebenso wie mit anderen Quellen arbeiten, allerdings bin ich auch nicht professionell im journalistischen Bereich tätig und beschäftige ich mich nur am Rande mit den Tätigkeiten von Medienmacher_innen.

Als ein Negativ-Beispiel für einen Artikel mit unbelegten Behauptungen, die auf bewussten oder unbewussten Fehlinformationen basieren wurde der Artikel http://de.wikipedia.org/wiki/Ostfriesentee dargestellt. Dort steht eine unbelegte Behauptung, die nicht gelöscht bzw. korrigiert wurde: „Nur in Ostfriesland gemischter Tee darf sich Echter Ostfriesentee nennen“ Die Recherche ergab, dass die zuständige Behörde der EU eine vollständige Liste von geschützten Produkten hat, auf der kein Ostfriesentee vermerkt ist, also ist dies eine Fehlinformation. Sicher können auch aus Zwecken der Eigenwerbung, beispielsweise durch PR Agenturen oder bezahlte Schreiber_innen, Artikel geschönt oder fehlerhaft erstellt werden, obwohl es systematische Prüfungen und Signierungen als eine Form der Validierung in Wikipedia gibt.

[den zweiten Teil zum Workshop schreibe ich später]